根据约翰霍普金斯大学密码学家的说法,iOS 没有利用尽可能多的内置加密措施,从而导致潜在不必要的安全漏洞。利用Apple 和Google 的公开文档绕过移动设备

根据约翰霍普金斯大学密码学家的说法,iOS 没有利用尽可能多的内置加密措施,从而导致潜在不必要的安全漏洞。

密码学家利用苹果和谷歌的公开文件、有关绕过移动安全功能的执法报告以及他们自己的分析,评估了iOS 和Android 加密的稳健性。研究发现,虽然iOS 上的加密基础设施“听起来确实不错”,但它基本上未被使用。

iOS 首席研究员Maximilian Zinkus 表示:“尤其是在iOS 上,这种分层加密基础设施已经就位,而且听起来确实不错。” “但我非常惊讶地发现其中有多少没有被使用。 ”

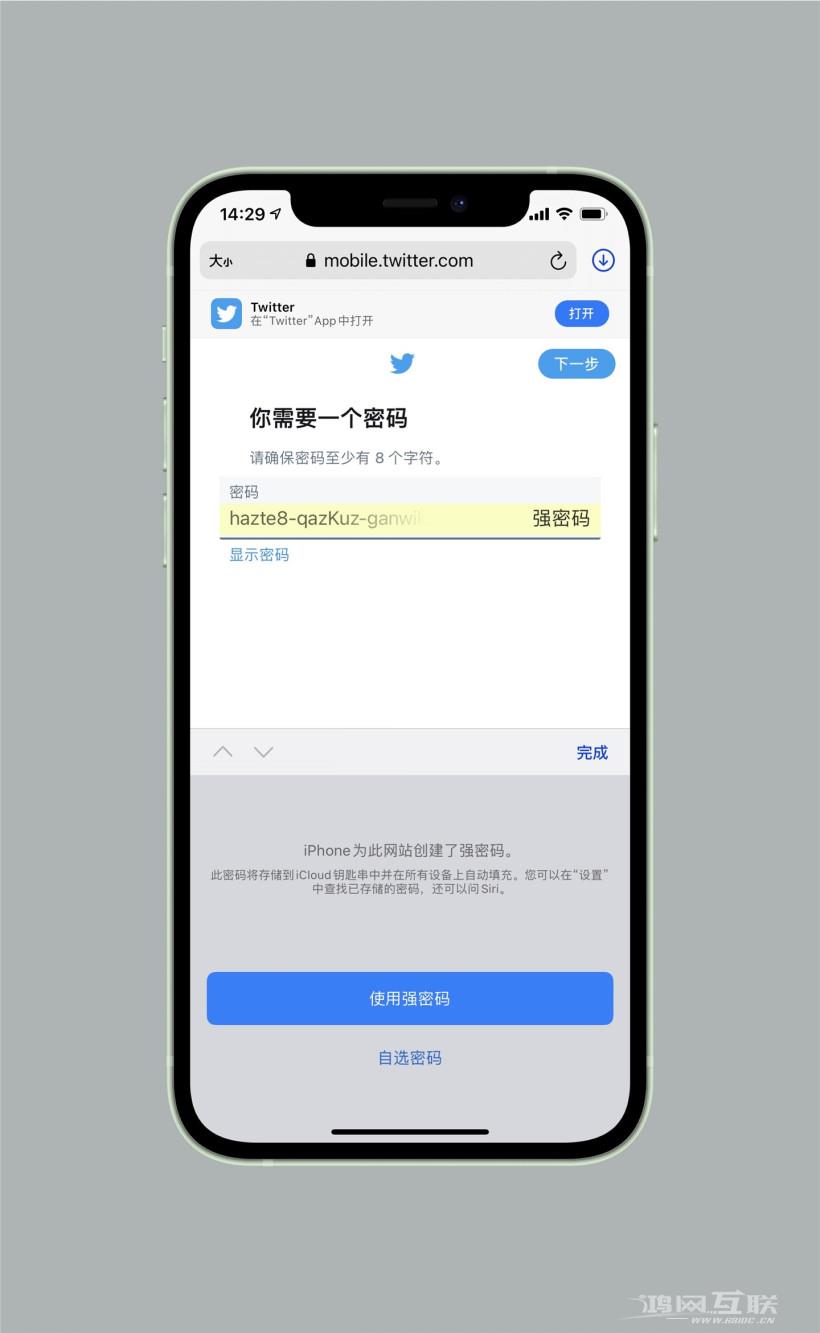

当iPhone 启动时,所有存储的数据都处于“完全保护”状态,用户必须在解密任何内容之前解锁设备。虽然这非常安全,但研究人员强调,一旦设备在重新启动后首次解锁,大量数据就会进入苹果所谓的“在首次用户身份验证之前受保护”状态。

由于设备很少重新启动,因此大多数数据“在首次用户身份验证之前受到保护”,而不是在大多数情况下“受到完全保护”。这种不太安全的状态的好处是解密密钥存储在快速访问存储器中,并且可以由应用程序快速访问。

理论上,攻击者可以发现并利用iOS 中的某些类型的安全漏洞来快速访问内存中的加密密钥,从而使他们能够解密设备上的大量数据。据信,这就是许多智能手机访问工具的工作原理,例如取证访问公司Grayshift 的工具。

虽然攻击者确实需要特定的操作系统漏洞来获取密钥,并且苹果和谷歌在发现漏洞时都会应用大量补丁,但可以通过更深地隐藏加密密钥来避免这种情况。

约翰霍普金斯大学的密码学家马修格林(Matthew Green) 表示:“这真的让我感到震惊,因为我在参与这个项目时认为这些手机确实非常擅长保护用户数据。” “现在我从这个项目中走出来,认为几乎没有任何东西得到了应有的保护。那么,如果这些手机实际提供的保护如此之差,为什么我们需要执法后门呢?”

研究人员还直接与苹果分享了他们的发现和一些技术建议。苹果发言人发表了公开声明。

“Apple 设备采用多层安全设计,可防范各种潜在威胁,我们不断努力为用户数据添加新的保护措施。随着我们的客户在其设备上存储的敏感信息量不断增加,我们将继续在硬件和软件上开发更多保护措施来保护他们的数据。”

该发言人还告诉《连线》杂志,苹果的安全工作重点是保护用户免受黑客、小偷和想要窃取个人信息的犯罪分子的侵害。他们还指出,研究人员强调的这种攻击类型的开发成本非常高,需要对目标设备进行物理访问,并且在苹果发布补丁之前不会起作用。苹果还强调,其iOS的目标是平衡安全性和便利性。